Çok sayıda ülkede kullanıldığı ortaya çıkan casus yazılım Predator’un telefonlara nasıl yüklendiği tespit edildi. Buna göre kurbanın telefonundan sadece bir reklamı izlemesi yeterli oluyor. Apple ve Google casus yazılım tehdidi konusunda kullanıcılara uyarı yaptı.

Yunanistan merkezli Intellexa şirketinin geliştirdiği casus yazılım Predator, 2022 yılında hükümete muhalif bir Yunan gazetecinin cep telefonunda tespit edilmesinin ardından dünyanın gündemine geldi. İsrailli şirket NSO’nun geliştirdiği ve çok sayıda ülkede kullanılan Pegasus adlı yazılımdan örnek alınarak geliştirilen Predator, sonrasında ise aralarında Suudi Arabistan, Mısır, Ermenistan, Endonezya, Madagaskar, Umman ve Sırbistan gibi ülkelerde de tespit edildi.

ABD Hazine Bakanlığı 2024 yılında aldığı karar ile Predator yazılımını geliştiren şirket Intellexa’ya yaptırım uyguladı. Intellexa’nın kurucusu ve eski İsrail ordusu mensubu olduğu belirtilen Tal Jonathan Dilian’ın yaptırım listesine alındığı belirtilen açıklamada, şirkette yöneticilik hizmeti sağlayan Sara Aleksandra Fayssal Hamou’ya da yaptırım uygulandığı aktarıldı.

Açıklamada, yaptırım listesine alınan diğer kuruluşlar arasında Intellexa ile bağlantısı bulunan İrlanda merkezli Intellexa Limited ile Thalestris Limited, Kuzey Makedonya merkezli Cytrox AD ve Macaristan merkezli Cytrox şirketlerinin yer aldığı bildirildi.

YAZILIM NASIL ÇALIŞIYOR

Birçok casus yazılım gibi Predator, akıllı telefonlara e-posta veya kısa mesaj üzerinden yollanan bağlantıların tıklanmasıyla cihaza sızıyor.

Bağlantıyı tıklayan kişi, internet üzerinden gizlice ayrı bir bağlantıya yönlendirilerek Predator’u habersizce telefonuna yüklüyor. Cihazda yüklenmiş görünmeyen Predator üzerinden telefonun arama kayıtları dahil birçok bilgisine erişilebiliyor.

SADECE REKLAM İZLEMEK YETERLİ

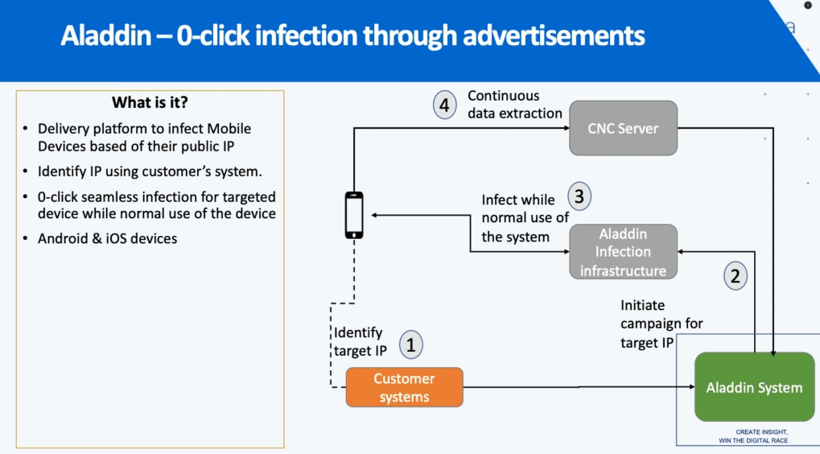

Büyük tartışmalara neden olan casus yazılımla ilgili ortaya çıkan yeni detaylar yazılımın sadece kötü amaçlı reklamların izlenerek telefonlara bulaştığını ortaya koydu.

Bu yöntemle telefon kullanıcısının bir bağlantıya tıklamasına gerek kalmazken, casus yazılımla cihaza tam erişim sağlanıyor.

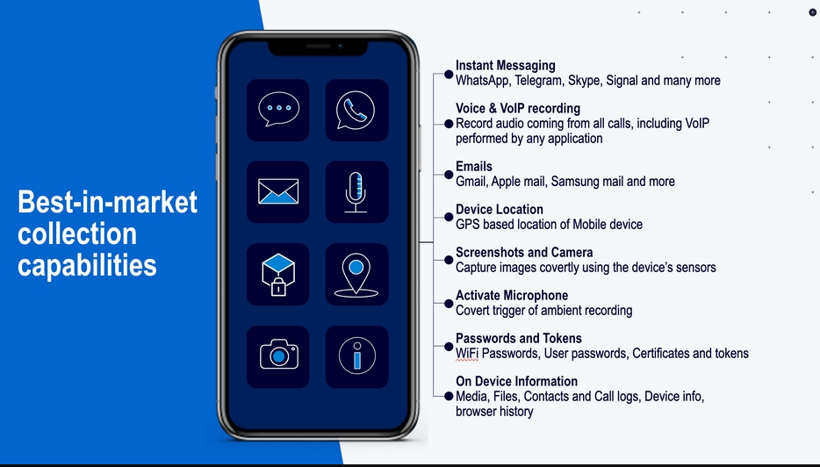

Yapılan teknik analizlere göre Intellexa’nın sistemi, kurbanın telefonuna yerleştiğinde kamera ve mikrofon kontrolü, anlık mesajlaşma uygulamalarındaki yazışmalar, e-postalar, GPS verileri, fotoğraflar, dosyalar ve tarayıcı geçmişi dahil olmak üzere tüm kritik bileşenlere erişim sağlıyor.

Intellexa, hedef cihazda bağlantının otomatik olarak çalışmasını sağlayan çeşitli yöntemler geliştirmiş durumda. Şirketin iç sunumlarında, bu amaçla internet servis sağlayıcılarıyla ortaklıklar kurduğu veya onlardan kapasite satın aldığı da görülüyor. Böylece ek bir sıfır tıklama açığı gerekmeksizin “sıfır tıklama benzeri” bir enfeksiyon zinciri oluşturuluyor.

Amnesty International’ın yürüttüğü araştırmalar, reklam temelli bu saldırı yöntemlerinin yalnızca Intellexa tarafından değil, farklı paralı casus yazılım şirketleri ve bazı devlet aktörleri tarafından da geliştirilip kullanıldığını doğruluyor.

GOOGLE VE APPLE’DAN AÇIKLAMA

Apple ve Google, birkaç gün önce devlet destekli olduğundan şüphelenilen gelişmiş saldırı girişimlerine ilişkin yeni tehdit bildirimleri gönderdiklerini duyurdu. Apple, uyarıların 2 Aralık’ta iletildiğini belirterek, saldırı girişimlerinin niteliğine ilişkin ayrıntı paylaşmadı. Kaç kullanıcının etkilendiği veya saldırıların arkasında hangi aktörlerin olduğuna dair soru işaretleri korunurken şirket, bugüne kadar 150’den fazla ülkedeki kullanıcıyı bilgilendirdiğini vurgulamakla yetindi.

Google ise yaptığı açıklamada, Intellexa adlı ticari casus yazılım ekosistemini kullanan saldırganlar tarafından hedef alınan tüm bilinen kullanıcıları uyardığını açıkladı. Şirket, Intellexa’nın faaliyetlerinin “çeşitli ülkelerde birkaç yüz hesabı” etkilediğini ve hedefler arasında Pakistan, Kazakistan, Angola, Mısır, Özbekistan, Suudi Arabistan ve Tacikistan gibi ülkelerdeki kullanıcıların yer aldığını belirtti.